Abstract

Group authentication enables a set of users to mutually authenticate each other without the help of a coordinating manager, which has proven effective for the new framework of cloud-to-things computing. Recently many group authentication schemes have been proposed using threshold secret sharing technique. In this article we review these schemes and show that some of group authentication schemes based on secret sharing are insecure. Specifically we develop an impersonation attack against such schemes. This attack allows an outsider with no credential to successfully authenticate herself to a group of users. The idea behind our attack is quite simple: in the threshold setting, when the size of the group is larger than the threshold an outsider can compute a linear combination of honest users’ tokens which validates her identity though she is actually not a registered member in the group. Finally we propose three types of security enhancement to fix the vulnerability. Our improved group authentication schemes avoid the above attack by breaking the linearity of threshold secret sharing, using the technique of signature, splitting communication and commitment scheme.

1. Introduction

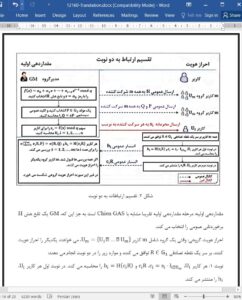

Continuous development of the Internet of Things (IoT) is fueling the Big Data growth. According to a forecast [1] from International Data Corporation (IDC), the number of total connected IoT devices, or ‘‘things", will reach 41.6 billion, generating 79.4 zettabytes (ZB) of data in 2025. As the devices connected into IoT have been increasing in numbers, new paradigm of cloud-to-things computing [2] emerges to connect IoT with the mature technology of cloud computing so as to realize the great potential of IoT. Further development of cloudto-things computing framework includes fog computing [3] and edge computing [4]. Fog computing aims at processing data near the source in order to reduce network traffic as opposed to relying on a central cloud server. Edge computing also tends to process the data at the ‘‘edge" of the network (i.e., closer to the end users) to save bandwidth cost and to address the concerns of response time requirement, battery life constraints, as well as data security and privacy. Fig. 1 shows a typical framework of edge computing which combines edge nodes, fog nodes and a cloud server.

5. Conclusions

In this paper we review group authentication schemes using the technique of Shamir secret sharing. We identified a vulnerability in some of these schemes and proposed an impersonation attack against the representative one by Chien. Our impersonation attack allows an outsider attacker to successfully impersonate any group member easily. In order for the attacker to succeed, she just needs to compute a linear combination of the transmitted messages sent by honest users. We also proposed three improved group authentication schemes to fix this vulnerability. Our first improvement requires two rounds of communication and a collision-resistant hash function. Our second improvement requires an ideal hash function which is secure in the random oracle model. Our third improvement is secure in the standard model and does not need further assumption compared with that of Chien’s GAS. Another merit of our enhanced schemes is that they can identify dishonest users in the group authentication phase. It is easy to observe that for a certain user ?? , if Eq. (7) , Eq. (8), or Eq. (10) does not verify then she can be identified as dishonest.